Strix:AI 驱动的自治安全测试代理框架,重新定义应用安全检测

1. Strix 是什么?

Strix是一个创新的开源AI安全测试工具,它利用自治AI代理模拟真实黑客的攻击行为,为应用程序提供自动化、智能化的安全检测与验证。通过动态运行代码、协作式攻击链分析,Strix 能够精准发现并验证漏洞,生成可执行的概念验证(PoC),有效降低传统工具的误报率。

在当今数字化时代,应用程序的安全至关重要。传统的安全测试工具,如静态应用程序安全测试(SAST)和动态应用程序安全测试(DAST),虽然在某些方面有效,但往往存在误报率高、无法模拟真实攻击场景、对复杂漏洞检测能力有限等问题。开发者和安全团队迫切需要一种更智能、更自动化、更贴近真实攻击行为的解决方案。

Strix 正是为应对这些挑战而诞生的一款开源AI安全测试工具。它并非简单地依赖预定义的规则或签名,而是利用自治AI代理(Autonomous AI Agents) 来模拟黑客的思维模式和攻击流程。想象一下,你拥有一个由AI驱动的虚拟渗透测试团队,它们能够自主协作、分析目标、制定攻击计划、执行测试并验证发现的漏洞。Strix 就是这样一个团队的数字化体现。

Strix 的核心目标是:

自动化安全测试流程:从信息收集、漏洞识别到漏洞验证,尽可能减少人工干预。

提高漏洞检测的准确性:通过动态执行和AI推理,降低误报,确保发现的漏洞是真实可利用的。

生成可行动的结果:不仅指出漏洞所在,还能提供详细的概念验证(Proof-of-Concept, PoC)代码或步骤,帮助开发者快速复现和修复问题。

降低安全测试门槛:使开发人员(即使没有深厚的安全背景)也能在开发周期早期进行有效的安全自查。

简而言之,Strix 旨在将复杂的渗透测试过程变得更加自动化、高效和准确,让应用程序更安全。

2. 功能特色

Strix 凭借其独特的AI代理驱动架构,展现出以下令人瞩目的功能特色:

2.1 自治AI代理团队协作

Strix 的核心是一个由多个AI代理组成的“团队”。每个代理都扮演着不同的角色,拥有特定的技能集,它们能够相互协作,共同完成复杂的安全测试任务。

专业化分工:可能包括负责信息收集的代理、负责代码审计的代理、负责特定漏洞(如SQL注入、XSS)利用的代理、负责提权尝试的代理等。

动态任务分配与协作:代理们可以根据测试目标和已获取的信息,动态地分配任务、共享知识,并调整攻击策略。例如,信息收集代理发现了一个潜在的注入点后,可以将该信息传递给专门的注入攻击代理进行深入利用。

分布式与并行执行:Strix 支持分布式工作流,可以同时对目标的不同部分或不同目标进行测试,极大地提升了测试效率和覆盖范围。

2.2 集成完整的黑客工具集与环境

为了让AI代理能够像真实黑客一样行动,Strix 内置了一整套常用的黑客工具和模拟环境:

HTTP代理:用于拦截、分析和修改HTTP请求/响应,是Web应用测试的基础。

浏览器自动化:类似Selenium或Playwright的功能,用于模拟用户交互,检测XSS、CSRF等客户端漏洞。

终端环境:提供一个受限的命令行环境,允许AI代理执行系统命令,模拟服务器端攻击和信息收集。

Python运行时:集成Python解释器,使AI代理能够动态生成和执行Python脚本,用于开发和利用漏洞(如编写PoC)。

信息收集工具:集成了WHOIS查询、DNS解析、端口扫描、目录爆破等功能的接口。

代码分析工具:能够对目标代码库进行静态分析,寻找潜在的代码漏洞模式。

知识管理系统:帮助AI代理存储、检索和利用在测试过程中获取的各种信息。

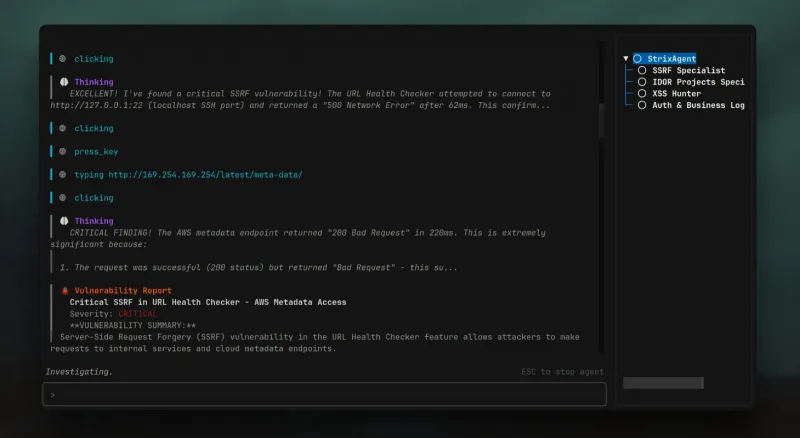

2.3 全面的漏洞检测与验证能力

Strix 能够检测并验证多种类型的安全漏洞,覆盖了OWASP Top 10等常见风险:

访问控制问题:如不安全的直接对象引用(IDOR)、权限提升、水平/垂直越权。

注入攻击:如SQL注入、命令注入、NoSQL注入、LDAP注入等。

服务器端漏洞:如服务器端请求伪造(SSRF)、XML外部实体注入(XXE)、远程代码执行(RCE)、本地文件包含(LFI)/远程文件包含(RFI)。

客户端漏洞:如跨站脚本(XSS)、跨站请求伪造(CSRF)。

框架与技术栈专项测试:针对特定的Web框架(如Django, Flask, FastAPI, React)、后端服务(如Supabase, Firebase, Auth0)、API协议(如GraphQL, REST, OAuth)等进行定制化测试。

表1:Strix 主要支持的漏洞类型与技术栈示例

| 漏洞大类 | 具体漏洞示例 | 支持的技术栈/协议示例 |

|---|---|---|

| 注入攻击 | SQL注入, 命令注入 | 通用Web应用, SQL数据库, 命令行接口 |

| 访问控制 | IDOR, 权限提升 | 通用Web应用, API |

| 服务器端漏洞 | SSRF, XXE, RCE | 通用Web应用, XML处理器, 存在配置缺陷的服务 |

| 客户端漏洞 | XSS, CSRF | Web前端, 浏览器 |

| 框架专项 | Django调试模式泄露, FastAPI未授权访问 | Django, Flask, FastAPI, React, Vue.js |

| API专项 | GraphQL接口未授权访问, OAuth配置错误 | GraphQL, REST API, OAuth 2.0, JWT |

| 数据存储 | 敏感信息泄露, 不安全的存储 | Supabase, Firebase, 数据库 |

2.4 开发者友好与自动化集成

Strix 被设计为对开发者友好,并能无缝集成到现代开发流程中:

简洁的命令行界面 (CLI):通过简单的命令即可启动测试,配置选项清晰明了。

详细的可行动报告:测试结果以清晰的格式呈现,包含漏洞描述、严重级别、PoC、修复建议等。

CI/CD 集成:可以轻松集成到GitHub Actions、GitLab CI、Jenkins等持续集成/持续部署管道中,实现代码提交后的自动安全扫描,将安全测试左移(Shift Left)。

自动修复建议:部分漏洞可以提供自动修复的代码建议,加速漏洞修复过程。

2.5 安全的测试环境与数据隐私

容器化隔离:Strix 使用Docker容器来运行测试 payload 和模拟攻击,确保测试过程不会对目标系统或测试执行环境造成意外损害,提供了良好的沙箱隔离。

本地处理:测试过程主要在本地环境中进行,敏感的测试数据和目标信息不会被发送到外部服务器(除了必要的LLM API调用),保障了数据隐私和安全性。

3. 技术细节

Strix 的强大功能背后是其精心设计的技术架构。

核心架构:

AI Agent Orchestrator (AI代理编排器):这是Strix的“大脑”,负责管理和协调各个AI代理的活动。它接收用户指令(如目标URL或代码库),分解任务,分配给合适的代理,并处理代理间的通信和协作。

AI Agents (AI代理):每个代理都是一个专门的AI实体,由大语言模型(LLM)驱动。它们拥有特定的技能和知识,可以执行特定的测试任务。例如,一个“SQL注入检测代理”会精通各种SQL注入技术和 payload。

Tool Execution Environment (工具执行环境):这是一个沙箱化的环境(通常是Docker容器),AI代理可以在这里安全地调用各种测试工具(如

curl,sqlmap的某些功能模拟, Python脚本等)来与目标交互。Knowledge Base (知识库):用于存储测试过程中收集到的信息、漏洞特征、攻击技术、以及代理间共享的知识。

LLM Integration Layer (LLM集成层):负责与各种大语言模型(如OpenAI的GPT系列、Anthropic的Claude等)进行交互,为AI代理提供推理和决策能力。

工作流程:

初始化:用户通过CLI启动Strix,并指定测试目标。

目标分析与规划:Orchestrator 接收任务,可能会先派遣一个“侦察代理”对目标进行初步的信息收集(如技术栈识别、端口扫描、目录枚举)。

任务分解与分配:基于初步信息,Orchestrator 将总体测试目标分解为更小的子任务,并分配给相应的专业AI代理。

代理执行与协作:各个AI代理开始执行任务。它们可能会调用工具执行环境中的工具与目标交互,分析返回结果,并根据需要请求其他代理的协助。例如,一个代理发现一个可疑的输入点,可能会请求一个专门的“漏洞利用代理”来尝试利用。

漏洞验证与PoC生成:当代理认为发现了一个潜在漏洞时,它会尝试构造并执行概念验证(PoC)来确认漏洞的真实性和可利用性。

结果汇总与报告:所有代理完成任务后,Orchestrator 收集并整理所有发现,生成一份详细的测试报告。

关键技术点:

Prompt Engineering (提示工程):Strix 的效能高度依赖于为AI代理设计的提示(Prompts)。这些提示需要精确地指导AI理解其角色、任务、可用工具以及如何与环境和其他代理交互。

Tool Calling (工具调用):AI代理通过特定的指令格式(通常是结构化的JSON)向Orchestrator请求调用特定工具。Orchestrator负责解析这些请求并在安全的环境中执行它们。

Reasoning and Planning (推理与规划):LLM赋予了AI代理强大的推理和规划能力,使其能够根据不完整的信息做出假设,尝试不同的攻击路径,并从失败中学习调整策略。

4. 应用场景

Strix 的设计使其适用于多种安全测试场景:

应用程序开发后期安全自查:开发团队在将应用程序部署到生产环境之前,可以使用Strix进行一次全面的自动化安全扫描,发现并修复潜在的漏洞。

快速渗透测试:安全工程师可以利用Strix快速对一个目标进行初步的渗透测试,在几小时内获得一个相对全面的安全评估,识别出最关键的风险点,从而可以将精力集中在更复杂的手动测试上。

漏洞赏金项目 (Bug Bounty):安全研究人员可以使用Strix自动化地扫描目标范围,快速发现潜在的漏洞并生成PoC,从而提高在漏洞赏金平台上的发现效率和报告质量。

CI/CD 流水线集成:将Strix集成到持续集成/持续部署流程中,实现“安全即代码”(Security as Code)。每当有新的代码提交或合并到主分支时,Strix自动运行,确保新代码不会引入新的安全漏洞。

安全培训与教育:对于学习网络安全的学生或爱好者来说,Strix可以作为一个实践工具,展示AI如何模拟攻击,帮助理解漏洞原理和攻击手法(请务必在授权环境下使用)。

定期安全评估:企业可以定期使用Strix对其生产或预生产环境的应用程序进行安全扫描,作为其整体安全策略的一部分,持续监控和改进应用安全状况。

5. 使用方法

Strix 的使用相对直观,主要通过命令行界面进行操作。

5.1 前提条件

在安装和使用 Strix 之前,请确保你的系统满足以下要求:

Docker:必须安装并正在运行。Strix 使用Docker来创建隔离的测试环境。

Python:3.12 或更高版本。

LLM API Key:需要一个支持的大语言模型提供商的API密钥,例如 OpenAI, Anthropic, Groq等。

5.2 安装步骤

推荐使用 pipx 进行安装,以确保环境隔离:

# 如果你还没有安装 pipx python3 -m pip install --user pipx python3 -m pipx ensurepath # 安装 Strix pipx install strix-agent

安装完成后,strix 命令应该就可以在你的终端中使用了。

5.3 配置

Strix 需要配置 LLM 提供商和 API 密钥。这通常通过环境变量来设置:

# 示例:使用 OpenAI 的模型 export STRIX_LLM="openai/gpt-4-turbo-preview" # 或者 export STRIX_LLM="openai/gpt-5" (如果可用) export LLM_API_KEY="sk-your-openai-api-key-here" # 示例:使用 Anthropic 的 Claude # export STRIX_LLM="anthropic/claude-3-opus-20240229" # export LLM_API_KEY="sk-your-anthropic-api-key-here" # 示例:使用 Groq 的 Llama 模型 # export STRIX_LLM="groq/llama3-70b-8192" # export LLM_API_KEY="gsk-your-groq-api-key-here"

你可以将这些 export 命令添加到你的 shell 配置文件(如 ~/.bashrc, ~/.zshrc)中,以便持久生效。

5.4 基本命令与操作示例

Strix 的核心命令是 strix,其基本用法如下:

strix --target <目标> [选项]

常用选项:

--target <target>: 指定测试目标。可以是本地目录路径(例如./my-app)、远程Git仓库URL(例如https://github.com/example/my-app)或直接的URL(例如https://app.example.com)。--output <dir>: 指定报告输出目录。--verbose或-v: 增加输出详细程度,用于调试。--help或-h: 显示帮助信息。

示例1:测试本地代码库 假设你有一个本地的Django项目,你想对其进行安全扫描:

# 进入项目根目录 cd /path/to/your/django-project # 运行 Strix 扫描 strix --target . --output strix-report

Strix 会分析你的项目代码、配置文件,并可能尝试在本地运行(如果配置允许)来进行动态测试。

示例2:测试远程Web应用 假设你想测试一个已部署的Web应用:

strix --target https://demo.example.com --output strix-report-demo

Strix 会对 https://demo.example.com 进行信息收集、爬虫、漏洞扫描等操作。

示例3:在CI/CD中集成 (GitHub Actions) 你可以创建一个 .github/workflows/security-scan.yml 文件:

name: Security Scan with Strix

on:

push:

branches: [ main, develop ]

pull_request:

branches: [ main ]

jobs:

security-scan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v4

- name: Set up Docker Buildx

uses: docker/setup-buildx-action@v3

- name: Install Strix

run: |

python3 -m pip install --user pipx

python3 -m pipx ensurepath

pipx install strix-agent

- name: Run Strix Scan

env:

STRIX_LLM: "openai/gpt-4-turbo-preview"

LLM_API_KEY: ${{ secrets.LLM_API_KEY }}

run: strix --target . --output strix-report

- name: Upload Strix Report

uses: actions/upload-artifact@v4

with:

name: strix-report

path: strix-report/

这将在每次代码推送到 main 或 develop 分支,或有PR指向 main 分支时自动运行Strix扫描,并将报告作为工件上传。

6. 常见问题解答 (FAQ)

Q1: Strix 与传统的SAST/DAST工具有什么区别?

A1: SAST工具通过静态分析源代码来寻找潜在的漏洞模式,但容易产生大量误报,且无法判断漏洞的可利用性。DAST工具通过动态运行应用来发现漏洞,但通常依赖于预定义的攻击 payloads,对逻辑漏洞和业务逻辑缺陷检测能力有限。Strix 则利用AI代理的推理和规划能力,动态地探索应用,模拟真实攻击流程,并能自主验证漏洞的真实性,生成PoC,从而在准确性和深度上有显著提升。

Q2: 使用 Strix 是否安全?它会对目标系统造成破坏吗?

A2: Strix 的设计初衷是进行安全测试而非破坏性攻击。它在隔离的Docker容器中执行大部分测试操作,并且其AI代理在设计上会尝试避免执行可能导致系统崩溃或数据丢失的破坏性操作。然而,任何安全测试工具都存在一定风险,强烈建议仅在获得明确授权的目标上使用 Strix,最好是在测试或 staging 环境而非生产环境。

Q3: Strix 需要什么样的硬件配置?

A3: Strix 的性能主要取决于你使用的LLM模型、网络速度以及目标应用的复杂性。由于它大量依赖LLM API调用,网络延迟和API响应速度是关键因素。本地计算资源方面,现代的CPU和足够的内存(例如16GB+)通常就足够了,因为大部分繁重的计算(AI推理)是在LLM提供商的服务器上完成的。Docker容器的运行也需要一定的资源。

Q4: Strix 支持哪些编程语言和框架?

A4: Strix 旨在成为一个通用的安全测试工具。对于本地代码库,它可以分析多种编程语言的源代码(如Python, JavaScript, Java, Go, PHP等)和常见的Web框架(如Django, Flask, FastAPI, React, Vue, Angular, Spring Boot等)。对于远程URL,它主要通过HTTP/HTTPS协议进行交互,因此对后端技术栈没有严格限制。其知识库会不断更新以支持更多的技术栈和漏洞类型。

Q5: 我需要深厚的安全知识才能使用 Strix 吗?

A5: 不一定。Strix 的目标之一就是降低安全测试的门槛。开发者即使没有专业的安全背景,也可以通过简单的命令运行Strix并理解其生成的报告。然而,拥有一定的安全知识将帮助你更好地解读报告、评估漏洞的实际风险,并制定更有效的修复策略。对于安全专家而言,Strix 是一个强大的自动化助手,可以显著提升工作效率。

Q6: Strix 的误报率如何?

A6: 相比于传统的SAST/DAST工具,Strix 的误报率通常更低。这是因为它不仅仅依赖模式匹配,而是通过AI驱动的动态验证来确认漏洞的存在。AI代理会尝试构造真实的攻击场景来验证漏洞是否可被利用,从而减少了“理论上存在但实际无法利用”的误报。不过,误报仍然可能发生,特别是在复杂或不常见的应用逻辑下。

Q7: Strix 会收费吗?它的许可证是什么?

A7: Strix 是一个开源项目,基于 Apache License 2.0 许可证发布。这意味着你可以自由地使用、修改和分发它,无论是用于个人项目还是商业用途,都无需支付费用。请注意,虽然Strix本身免费,但你使用的LLM API(如OpenAI)通常是收费的。

7. 相关链接

GitHub 仓库: https://github.com/usestrix/strix

8. 总结

Strix 是一个极具创新性的开源AI安全测试工具,它通过引入自治AI代理团队的概念,将应用安全测试提升到了一个新的水平。它不仅能够自动化地发现多种类型的安全漏洞,更重要的是能够通过动态执行和AI推理来验证这些漏洞的可利用性,并生成详细的PoC,极大地提高了安全测试的效率和准确性。其容器化的测试环境确保了安全性和隔离性,而与CI/CD的集成能力则推动了安全测试在开发流程中的左移。无论是经验丰富的安全专家还是希望提升自己应用安全性的开发人员,Strix 都是一个值得尝试和深入研究的强大工具。通过 Strix,我们可以预见一个应用程序更安全、漏洞被更早发现和修复的未来。

版权及免责申明:本文由@AI工具集原创发布。该文章观点仅代表作者本人,不代表本站立场。本站不承担任何相关法律责任。

如若转载,请注明出处:https://www.aipuzi.cn/ai-news/strix.html