Katakate:开源轻量级安全 VM 沙箱工具,支持大规模 AI 计算与多场景隔离编排

一、Katakate是什么?

Katakate(简称k7)是一个开源的轻量级安全VM沙箱工具,基于Kubernetes、Kata Containers和Firecracker等成熟技术构建,旨在为大规模AI计算、无服务器架构、CI/CD运行器等场景提供高效、安全的不可信代码执行环境。它通过硬件级隔离保障安全,支持快速部署与大规模编排,同时提供CLI、API和Python SDK等多端工具链,兼顾易用性与扩展性,是自托管场景下隔离执行不可信代码的理想选择。

简单来说,Katakate的核心定位是“自托管的安全执行层”:用户无需依赖第三方服务,即可在自有服务器上搭建一套能隔离运行不可信代码的系统,且这套系统能轻松扩展到成百上千个节点,满足大规模场景(如AI集群、无服务器平台)的需求。

从本质上看,Katakate不是重新发明虚拟化技术,而是将K3s(轻量Kubernetes)、Kata Containers(容器化VM)、Firecracker(轻量VMM)等成熟工具“组装”成一套开箱即用的解决方案,降低了安全隔离环境的部署与管理门槛。

二、功能特色

Katakate的核心优势体现在“安全隔离”“资源高效”“易用可扩展”三大维度,具体功能特色如下:

1. 硬件级安全隔离,杜绝代码逃逸风险

传统容器(如Docker)基于Linux Namespace和Cgroups实现隔离,本质上仍共享主机内核,存在“容器逃逸”风险(如利用内核漏洞获取主机权限)。而Katakate通过嵌套虚拟化技术,将每个沙箱封装为独立的轻量级虚拟机(VM),实现与主机的彻底隔离:

底层隔离:依赖Kata Containers将容器“转换”为VM,每个沙箱拥有独立的内核、文件系统和网络栈,即使代码突破VM内部权限,也无法访问主机资源;

细粒度权限控制:默认禁用所有Linux能力(

capabilities),沙箱内进程以非root用户运行,避免权限滥用;网络隔离:默认拒绝所有入站流量,出站流量可通过CIDR白名单限制(如仅允许访问特定API域名),同时保留DNS解析功能以满足基础网络需求;

API安全:通过API密钥进行身份验证,密钥以SHA256哈希存储(不保留明文),支持设置过期时间和调用记录审计,防止未授权访问。

2. 轻量高效,支持大规模部署

与传统虚拟机相比,Katakate的沙箱具备“启动快、资源省”的特点,可满足高并发场景需求:

超快速启动:基于Firecracker虚拟机监控程序(VMM),沙箱启动时间低至几百毫秒(传统VM需数秒至分钟级),接近容器启动速度;

低资源占用:每个沙箱默认内存可低至128MB,磁盘占用通过Devmapper Snapshotter的“瘦池”技术实现共享(多个沙箱复用基础镜像,仅存储差异数据),单节点可轻松支持数十个沙箱同时运行;

弹性扩展:基于K3s(轻量Kubernetes)编排,支持通过添加节点横向扩展,无需手动配置负载均衡,适合从单节点测试到千级节点生产环境的平滑过渡。

3. 多端工具链,兼顾本地管理与远程集成

Katakate提供了完整的工具链,满足不同场景的使用需求:

| 工具类型 | 功能描述 | 适用场景 |

|---|---|---|

| CLI(命令行工具) |

本地节点管理,支持沙箱创建、启动、停止、删除、日志查看等操作,可通过apt install k7直接安装 | 单节点测试、本地沙箱调试 |

| API服务 |

部署在主节点的REST接口,支持远程调用沙箱管理功能,通过k7 start-api启动 | 多节点集群管理、第三方系统集成 |

| Python SDK |

封装API调用的客户端库(支持同步/异步),可通过pip install katakate安装 | 与Python生态(如LangChain、AI框架)快速集成 |

4. 灵活配置,适配多样化需求

Katakate允许通过配置文件(k7.yaml)自定义沙箱参数,例如:

资源限制:指定沙箱的CPU核心数、内存上限、磁盘大小;

网络规则:设置出站流量白名单(如仅允许访问

192.168.1.0/24或api.openai.com);生命周期管理:自动销毁闲置沙箱(如10分钟无操作后关闭);

镜像定制:基于基础镜像(如Ubuntu、Alpine)添加自定义依赖(如Python、CUDA),满足AI计算等特殊需求。

三、技术细节

Katakate的技术架构是“成熟组件+定制化整合”的典范,核心依赖以下技术,并通过自研逻辑实现组件协同:

1. 核心技术栈

Katakate的底层技术均来自经过工业界验证的开源项目,具体作用如下:

| 技术组件 | 作用 | 选择原因 |

|---|---|---|

| K3s | 容器编排引擎 | 轻量版Kubernetes,移除了不必要的组件(如etcd可选SQLite替代),适合边缘节点和资源受限环境,同时保留完整的编排能力 |

| Kata Containers | 容器-VM转换层 | 将OCI容器(如Docker镜像)封装为轻量级VM,实现“容器接口、VM隔离”,兼容现有容器生态 |

| Firecracker | 虚拟机监控程序(VMM) | 由AWS开源的轻量VMM,专为安全沙箱设计,攻击面小(仅支持必要指令),启动速度快于Qemu |

| Devmapper Snapshotter | 磁盘快照管理 | 基于Linux逻辑卷(LVM)的“瘦池”技术,支持沙箱镜像的写时复制(Copy-on-Write),节省磁盘空间 |

2. 架构设计

Katakate的架构可分为“节点层”和“控制层”两部分:

节点层:每个服务器节点是沙箱的实际运行载体,包含:

K3s Agent:负责本地容器(沙箱)的调度与生命周期管理;

Kata Runtime:替代Docker默认的runc,将容器转换为VM;

Firecracker VMM:为每个VM提供硬件级虚拟化支持;

Devmapper Thin Pool:存储沙箱镜像和数据,通过快照复用基础镜像。

控制层:仅部署在主节点,提供管理能力:

K3s Server:集群控制平面,协调所有节点的资源调度;

k7 API服务:基于FastAPI构建的REST接口,接收外部请求并转换为K3s指令;

密钥管理模块:存储和验证API密钥,记录调用日志。

3. 沙箱生命周期流程

当用户通过CLI或API创建沙箱时,Katakate的执行流程如下:

接收请求:解析用户配置(如镜像、资源限制、网络规则);

资源调度:K3s Server根据节点负载,选择合适的节点分配沙箱;

镜像准备:通过Devmapper Snapshotter在目标节点创建基础镜像的快照(仅复制差异数据);

启动VM:Kata Runtime调用Firecracker,基于快照启动VM,应用网络隔离规则;

执行代码:将用户代码注入VM(如通过SSH、共享目录或API),并返回执行结果;

销毁清理:沙箱结束后,自动删除VM及关联快照,释放资源。

四、应用场景

Katakate的核心价值是“安全隔离不可信代码”,因此适用于所有需要执行未知代码且对安全性要求高的场景:

1. 大规模AI代理代码执行

随着AI代理(如AutoGPT、LangChain Agent)的普及,AI生成的代码需要在安全环境中运行(避免恶意指令破坏系统)。Katakate可作为AI代理的“执行后端”:

例如,当LangChain Agent生成一段Python代码时,可通过Katakate的Python SDK创建临时沙箱,将代码传入沙箱执行,获取结果后立即销毁沙箱,避免代码直接在主机运行;

支持GPU资源分配(需配合Qemu VMM),满足AI模型推理等计算密集型任务的需求。

2. 自定义无服务器(Serverless)架构

传统Serverless平台(如AWS Lambda)依赖厂商服务,而Katakate可帮助企业搭建自托管的Serverless系统:

开发者提交函数代码后,平台通过Katakate创建沙箱并执行函数,函数结束后自动释放资源;

相比传统容器化Serverless,Katakate的VM隔离可避免函数间的权限干扰(如一个函数的漏洞不会影响其他函数);

适合对数据隐私敏感的场景(如金融、医疗),所有代码均在自有服务器运行。

3. 强化的CI/CD运行器

CI/CD流程中,构建和测试步骤常需执行第三方脚本(如依赖安装脚本),存在安全风险。Katakate可作为CI/CD的安全运行器:

替代传统的Docker运行器,将构建过程放在VM沙箱中,避免恶意脚本篡改CI服务器;

支持并行执行多个CI任务(单节点可运行多个沙箱),且任务间完全隔离,互不干扰;

例如,GitLab CI可通过Katakate的API调用,为每个Job创建独立沙箱,任务结束后自动清理。

4. 区块链AI dApp执行层

区块链上的AI应用(如基于智能合约的AI推理服务)需要在链下执行代码,且需保证执行环境的可信度。Katakate可作为链下执行层:

智能合约触发AI任务后,节点通过Katakate启动沙箱执行推理代码,输出结果上链验证;

沙箱的隔离性确保推理代码无法篡改节点数据,同时轻量级特性适合区块链节点的资源限制。

五、使用方法

Katakate的使用可分为“节点部署”“沙箱管理”“集成开发”三个步骤,以下为详细流程:

1. 环境准备

节点要求

操作系统:推荐Ubuntu 24.04 x86_64(支持其他Debian系发行版,暂不支持ARM);

硬件:至少2核CPU、4GB内存,额外磁盘(建议100GB以上,用于Devmapper瘦池存储);

依赖:需提前安装Docker(用于API服务)和Ansible(用于自动化部署)。

磁盘准备

Katakate需要独立磁盘存储沙箱镜像,可通过以下脚本清理并初始化磁盘(以/dev/sdb为例):

# 下载磁盘清理脚本 wget https://raw.githubusercontent.com/Katakate/k7/main/utils/wipe-disk.sh chmod +x wipe-disk.sh # 清理磁盘(会删除所有数据,谨慎操作) sudo ./wipe-disk.sh /dev/sdb

2. 安装部署

单节点部署(适合测试)

克隆仓库并运行Ansible剧本,自动安装依赖(K3s、Kata、Firecracker等):

git clone https://github.com/Katakate/k7.git cd k7/src/k7/deploy ansible-playbook -i inventory.ini install.yml --ask-become-pass

安装k7 CLI:

# 添加软件源 echo "deb [trusted=yes] https://apt.katakate.org/ stable main" | sudo tee /etc/apt/sources.list.d/katakate.list sudo apt update # 安装CLI sudo apt install k7

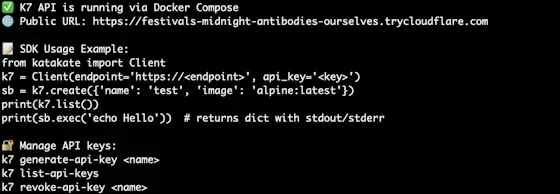

启动API服务(可选,用于远程调用):

sudo k7 start-api --port 8080 --api-key my-secret-key

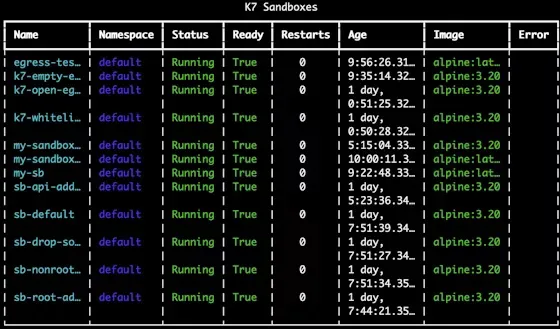

3. 沙箱管理(CLI示例)

创建沙箱

# 基于Ubuntu镜像创建沙箱,分配1核CPU、512MB内存,允许访问GitHub k7 create \ --image ubuntu:22.04 \ --cpu 1 \ --memory 512m \ --network-outbound "140.82.112.0/20" # GitHub的IP段

执行命令

# 在沙箱内执行`echo "Hello Katakate"` k7 exec <sandbox-id> -- echo "Hello Katakate"

查看与删除

# 列出所有沙箱 k7 list # 停止并删除沙箱 k7 delete <sandbox-id>

4. 远程集成(Python SDK示例)

通过Python SDK可在应用中远程调用Katakate API,适合与AI框架、CI工具集成:

# 安装SDK

pip install katakate

# 示例:创建沙箱并执行代码

from katakate import KatakateClient

client = KatakateClient(

api_url="http://your-k7-api:8080",

api_key="my-secret-key"

)

# 创建沙箱

sandbox = client.create_sandbox(

image="python:3.11",

memory="1g",

network_outbound=["api.openai.com"]

)

# 执行Python代码

result = client.exec(

sandbox_id=sandbox.id,

command=["python", "-c", "print('Hello from sandbox')"]

)

print(result.stdout) # 输出:Hello from sandbox

# 清理沙箱

client.delete_sandbox(sandbox.id)

六、常见问题解答(FAQ)

Katakate与Docker有什么区别?

Docker基于Linux内核隔离,适合信任环境中的应用打包;Katakate基于VM隔离,适合不可信代码执行。简单说:Docker是“同一栋楼分房间”,Katakate是“每间房都是独立小屋”。

是否支持Windows或ARM架构?

目前仅支持Ubuntu 24.04 x86_64,Windows需通过WSL2间接运行,ARM架构正在适配中(依赖Kata Containers的ARM支持)。

沙箱的启动速度有多快?

基于Firecracker的沙箱启动时间约300-500毫秒,接近Docker容器(100-300毫秒),远快于传统VM(数秒)。

如何定制沙箱镜像?

可通过Dockerfile构建自定义镜像(如预装Python库),推送到本地仓库后,在k7 create时指定镜像名称即可,Katakate会自动拉取并转换为VM镜像。

是否支持多节点集群?

支持。通过Ansible剧本部署多个节点,主节点的K3s Server会自动管理节点间的资源调度,用户无需手动配置。

沙箱的网络性能如何?

沙箱通过TAP设备与主机网络连接,延迟略高于原生容器,但满足多数场景(如API调用、代码执行)需求,吞吐量可达到主机网卡的80%以上。

七、相关链接

GitHub仓库:https://github.com/Katakate/k7

Python SDK(PyPI):https://pypi.org/project/katakate/

安装包下载:https://apt.katakate.org

八、总结

Katakate(k7)是一款聚焦“安全隔离不可信代码”的开源工具,它通过整合K3s、Kata Containers和Firecracker等技术,在保证硬件级隔离安全性的同时,实现了沙箱的快速启动与高效资源利用。其提供的CLI、API和Python SDK工具链,降低了安全沙箱的部署与集成门槛,适用于AI代理代码执行、自托管无服务器架构、CI/CD安全运行器等多场景。对于需要在自有基础设施中安全执行未知代码的用户而言,Katakate是一个兼顾安全性、效率与易用性的理想选择。

版权及免责申明:本文由@dotaai原创发布。该文章观点仅代表作者本人,不代表本站立场。本站不承担任何相关法律责任。

如若转载,请注明出处:https://www.aipuzi.cn/ai-news/katakate.html